赤豹终端安全:PowerShell脚本攻击的防御之道

2024-06-20 来源:安全资讯

由于PowerShell脚本能够执行各种系统管理和自动化任务,持续受到攻击者的青睐。据赤豹反病毒实验实全球数据观测:PowerShell攻击脚本占windows恶意代码数量高达20%以上。 不仅如此,在

由于PowerShell脚本能够执行各种系统管理和自动化任务,持续受到攻击者的青睐。据赤豹反病毒实验实全球数据观测:PowerShell攻击脚本占windows恶意代码数量高达20%以上。

不仅如此,在ChatGPT等人工智能系统的帮助下,网络攻击者还可以快速创建PowerShell攻击脚本,预计会进一步加剧PowerShell脚本攻击的泛滥。

不仅如此,在ChatGPT等人工智能系统的帮助下,网络攻击者还可以快速创建PowerShell攻击脚本,预计会进一步加剧PowerShell脚本攻击的泛滥。

场景一 <<<<

利用PowerShell脚本远程执行代码(RCE):

攻击者利用PowerShell脚本执行远程命令,从而在受害终端上执行恶意代码。这种攻击方式常用于下载和执行后门程序、勒索软件等恶意软件。

场景二 <<<<

利用PowerShell脚本窃取信息:

攻击者使用PowerShell命令与其C2服务器通信,可以被用来窃取系统中的敏感信息,包括用户凭据、浏览器历史记录、存储的密码等敏感数据。

场景三 <<<<

利用PowerShell脚本修改系统配置:

攻击者可以利用PowerShell恶意脚本修改系统配置,如修改注册表、服务设置和安全策略等,以增加后续攻击的成功率,并且削弱系统的安全性。

场景四 <<<<

利用PowerShell脚本发起拒绝服务攻击(DoS):

PowerShell恶意脚本可以通过消耗系统资源、发起大规模的网络请求或执行无限循环等方式,导致系统崩溃或拒绝服务,使系统无法正常运行或提供服务。

场景五 <<<<

利用PowerShell脚本进行横向移动:

一些PowerShell恶意脚本具有自我复制和传播的能力,攻击者可以使用PowerShell 脚本在受感染的网络中横向移动,从而获得对其他系统和资源的访问权限,造成更大范围的损害。

赤豹终端安全管理系统(简称赤豹EDR)集成了江民公司独创的脚本防御引擎,能够有效检测系统内PowerShell脚本的运行行为,阻止恶意脚本的运行。

赤豹EDR脚本检测防御引擎 主要包括下面几个技术:

赤豹EDR脚本检测防御引擎 主要包括下面几个技术:

>> 技术①:系统行为分析

通过监视系统的行为模式来检测潜在的PowerShell脚本型攻击。通过自学习技术创建正常系统行为的基线,持续监测进程行为、文件系统活动、注册表修改等系统行为,检测是否存在与系统行为基线的任何偏差,识别可能存在的脚本型攻击。

>> 技术②:人工智能检测

江民通过对大量恶意PowerShell脚本来进行训练和验证,训练深度学习模型检测恶意PowerShell脚本。脚本防御引擎集成了PowerShell人工智能检测模型,来检测PowerShell攻击活动。

>> 技术③:进程层级关系检测

通过判定PowerShell启动时的进程层级关系,建立进程关系树,检测PowerShell的上级父进程是否为恶意进程或者非正常系统进程,实现对恶意PowerShell的检测。

>> 技术④:安全访问控制

系统安全访问控制策略控制,限制对PowerShell的使用和执行权限,只允许经过授权的用户执行PowerShell命令或者仅授权受信任发布者签名的脚本,并限制其访问系统资源的范围。

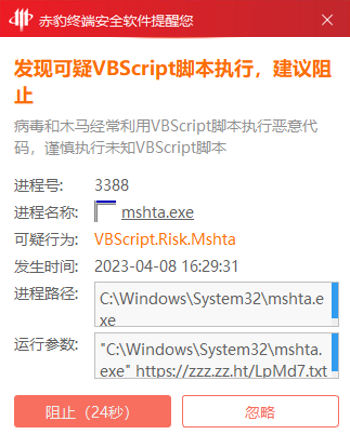

>> 技术⑤:异常命令检测

实时进行异常命令执行检测,及时发现和阻止系统中出现的异常命令执行行为,防止恶意活动的进一步扩散。

>> 技术⑥:网络传播与阻断

监视系统网络流量数据,包括检测恶意脚本的下载、传播和执行等,阻止恶意脚本的传播。

赤豹EDR将与时俱进,不断提升对PowerShell等恶意脚本的检测对抗能力,深化终端防护技术,为用户针对脚本类型攻击提供强有力的防护屏障!

赤豹EDR将与时俱进,不断提升对PowerShell等恶意脚本的检测对抗能力,深化终端防护技术,为用户针对脚本类型攻击提供强有力的防护屏障!

江民赤豹终端安全团队专注于终端安全攻防技术研究和产品研发,开发了包括赤豹终端安全软件、江民网络版杀毒软件、赤豹防勒索系统、赤豹终端安全管理系统、赤豹终端安全检测与响应系统等多款终端安全产品。江民赤豹终端安全团队持续聚焦终端高级威胁防护和攻防对抗,可以帮助客户建立面向已知和未知威胁防护以及统一管控、高效运维的新一代终端安全立体防护体系。

场景一 <<<<

利用PowerShell脚本远程执行代码(RCE):

攻击者利用PowerShell脚本执行远程命令,从而在受害终端上执行恶意代码。这种攻击方式常用于下载和执行后门程序、勒索软件等恶意软件。

场景二 <<<<

利用PowerShell脚本窃取信息:

攻击者使用PowerShell命令与其C2服务器通信,可以被用来窃取系统中的敏感信息,包括用户凭据、浏览器历史记录、存储的密码等敏感数据。

场景三 <<<<

利用PowerShell脚本修改系统配置:

攻击者可以利用PowerShell恶意脚本修改系统配置,如修改注册表、服务设置和安全策略等,以增加后续攻击的成功率,并且削弱系统的安全性。

场景四 <<<<

利用PowerShell脚本发起拒绝服务攻击(DoS):

PowerShell恶意脚本可以通过消耗系统资源、发起大规模的网络请求或执行无限循环等方式,导致系统崩溃或拒绝服务,使系统无法正常运行或提供服务。

场景五 <<<<

利用PowerShell脚本进行横向移动:

一些PowerShell恶意脚本具有自我复制和传播的能力,攻击者可以使用PowerShell 脚本在受感染的网络中横向移动,从而获得对其他系统和资源的访问权限,造成更大范围的损害。

赤豹终端安全管理系统(简称赤豹EDR)集成了江民公司独创的脚本防御引擎,能够有效检测系统内PowerShell脚本的运行行为,阻止恶意脚本的运行。

>> 技术①:系统行为分析

通过监视系统的行为模式来检测潜在的PowerShell脚本型攻击。通过自学习技术创建正常系统行为的基线,持续监测进程行为、文件系统活动、注册表修改等系统行为,检测是否存在与系统行为基线的任何偏差,识别可能存在的脚本型攻击。

>> 技术②:人工智能检测

江民通过对大量恶意PowerShell脚本来进行训练和验证,训练深度学习模型检测恶意PowerShell脚本。脚本防御引擎集成了PowerShell人工智能检测模型,来检测PowerShell攻击活动。

>> 技术③:进程层级关系检测

通过判定PowerShell启动时的进程层级关系,建立进程关系树,检测PowerShell的上级父进程是否为恶意进程或者非正常系统进程,实现对恶意PowerShell的检测。

>> 技术④:安全访问控制

系统安全访问控制策略控制,限制对PowerShell的使用和执行权限,只允许经过授权的用户执行PowerShell命令或者仅授权受信任发布者签名的脚本,并限制其访问系统资源的范围。

>> 技术⑤:异常命令检测

实时进行异常命令执行检测,及时发现和阻止系统中出现的异常命令执行行为,防止恶意活动的进一步扩散。

>> 技术⑥:网络传播与阻断

监视系统网络流量数据,包括检测恶意脚本的下载、传播和执行等,阻止恶意脚本的传播。

江民赤豹终端安全团队专注于终端安全攻防技术研究和产品研发,开发了包括赤豹终端安全软件、江民网络版杀毒软件、赤豹防勒索系统、赤豹终端安全管理系统、赤豹终端安全检测与响应系统等多款终端安全产品。江民赤豹终端安全团队持续聚焦终端高级威胁防护和攻防对抗,可以帮助客户建立面向已知和未知威胁防护以及统一管控、高效运维的新一代终端安全立体防护体系。